Hoy ha llegado a uno de nuestros buzones un email con malware bastante convincente que nos gustaría analizar con vosotros.

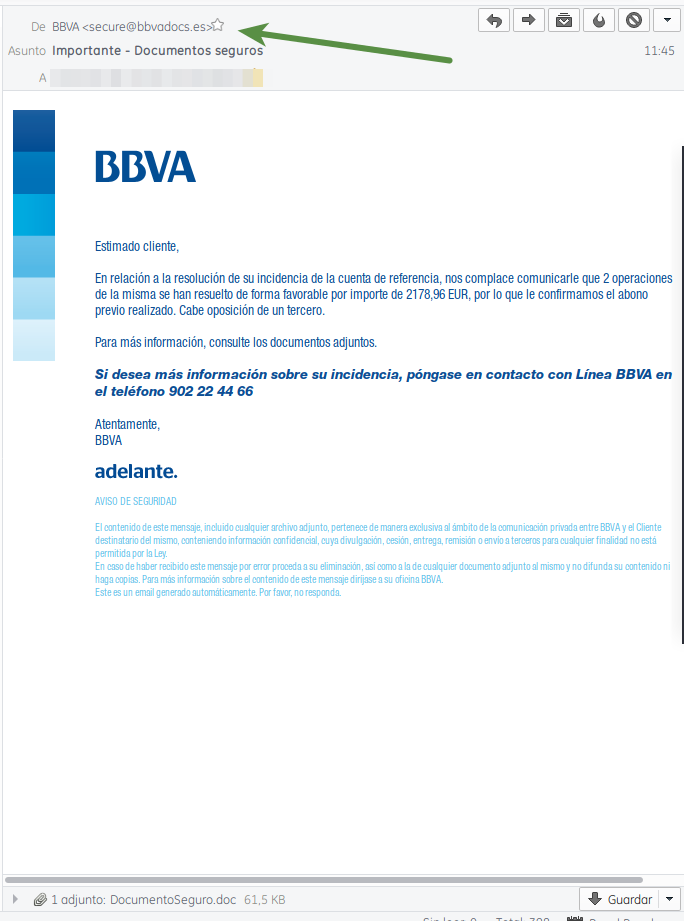

El correo en cuestión es este:

Para empezar la persona o personas malignas ha conseguido registrar el dominio bbvadocs.es y nos escribe desde la cuenta secure@bbvadocs.es. El correo no es grande, no tiene enlaces externos, no tiene puntuación de Spam/malware de SpamAssasin y ni siquiera ha sido retrasada su entrega por greylisting, es decir, el servicio de correo que lo está distribuyendo cumple toda la normativa de envío "lícito" de correo.

El dominio bbvadocs.es lo ha registrado un tal Ricardo Bayon rbayon1@gmail.com, como nos indica el gestor de dominios españoles .es (Nic.es) No sabemos si esta persona es real aunque se supone que para los dominios .es se requiere un DNI Español. En otra búsqueda podemos ver que tiene registrados otros dominios para nada relacionados con el banco español lo cual es otra razón para sospechar. Por ejemplo: vivamicasa.net

Para comprobarlo vosotros mismos id a http://dominios.es/ y en la casilla buscad el dominio .es que queráis información. Al ver los resultados del WHOIS deberíamos sospechar que un banco como el BBVA debería mostrarnos una información más oficial, y no usar una cuenta gmail.com.

Todo nos tiene que parecer seguro, por eso lo de "secure@bbvadocs.es", en el asunto pone "Documentos seguros" y el adjunto con el premio se llama DocumentoSeguro.doc.

La verdad es que el mensaje está muy trabajado tanto en estilo como en forma para parecer una comunicación oficial y automática.

¿Como ha pensado Ricardo Bayon hacernos querer abrir el adjunto? Nos lo pone goloso pero de una manera bastante inteligente. El email nos informa que la resolución de una incidencia (que nunca hemos puesto) nos ha salido favorable por lo que conseguimos 2178,96 EUR (Yujuuu!).

Lo normal en este tipo de emails es que para conseguir la cantidad la persona maligna nos diga que necesitamos abrir algún adjunto o pinchar en algún enlace para "completar" la operación, si no no conseguiremos la cantidad. Ricardo sabe que mucha gente ya sospecha de esta práctica y en ningún momento nos obliga, fuerza o invita a abrir el enlace ni pinchar en nada. Muy sibilinamente añade como quien no quiere la cosa al final del mensaje:

"Para más información, consulte los documentos adjuntos."

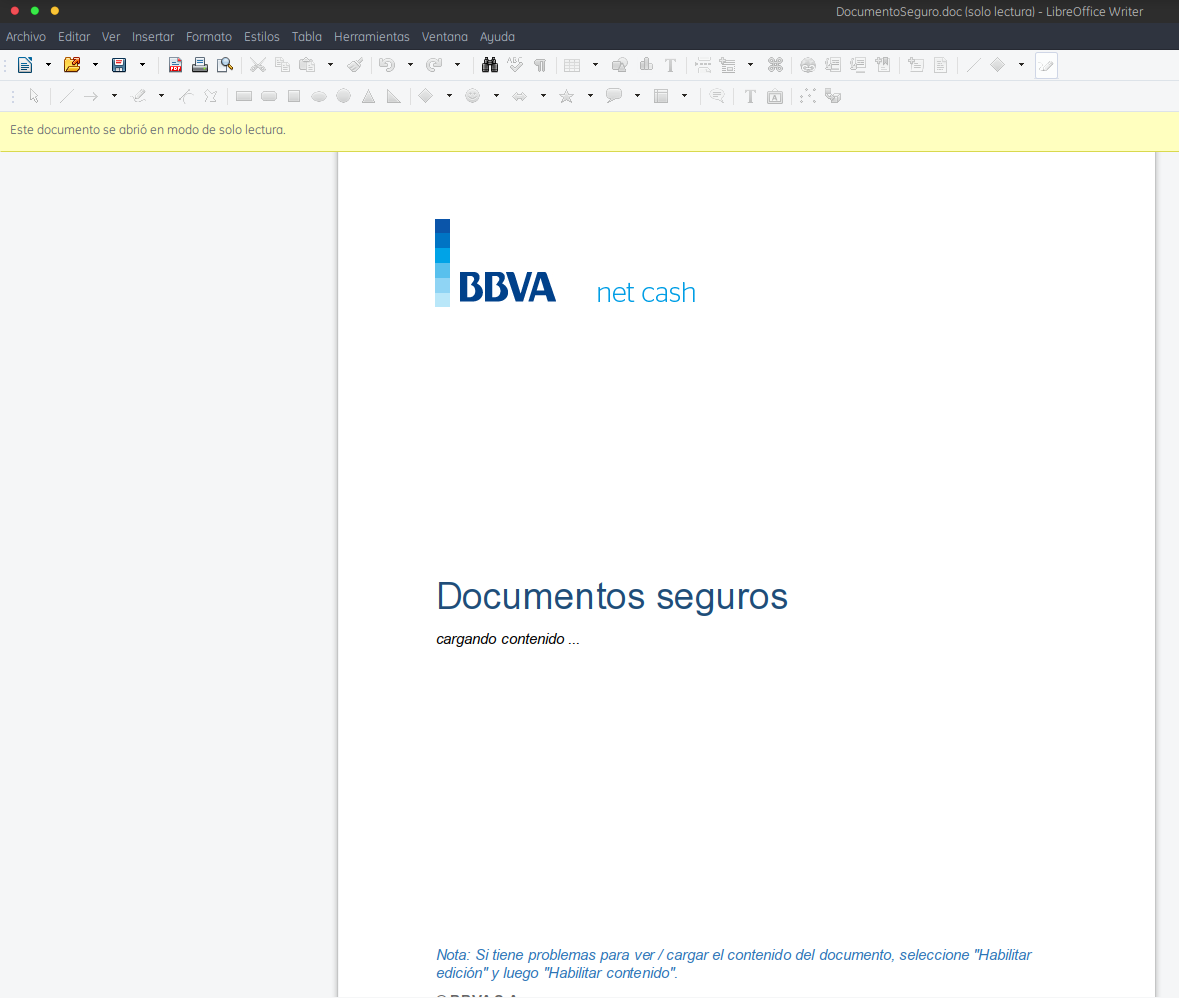

La curiosidad mató al gato que usa Microsoft Word, y como hayamos abierto el adjunto ya estamos infectados, porque el documento lleva empotrada una macro que hace cosas malas. Habitualmente Ms Word no avisa de que haya macros, si avisa nadie lo lee y pulsa continuar, y si alguna vez nos avisó es probable que hayamos desactivado estas molestas alertas, en fin, el mal ya está hecho.

Una macro es un miniprograma escrito en un lenguaje que se ejecuta dentro del propio Word. El contenido de la macro lo hemos visualizado en Libre Office funcionando en Linux para mayor seguridad. El contenido está ofuscado (no es legible para el humano) y entre que no pilotamos mucho de VisualBasic ni tenemos muchas ganas de desofuscarlo en realidad no sabemos lo que hace la macro.

El documento en sí solo tiene una página como de portada con un texto de "cargando contenido ..." para despistar imaginamos mientras la macro hace sus cositas.

Tenemos clientes que antes de abrir correos dudosos nos los remiten, realizamos una investigación parecida a la que hemos hecho en este artículo y le damos nuestra opinión.

Este artículo es para recordar que la principal herramienta de los creadores y distribuidores de malware es la Ingenería Social y la mejor manera de combatirla no es solo invirtiendo en tecnología (antivirus, firewall, etc) sino que nos parece igual o más importante trabajar la educación y formación de los usuarios de tecnología que probablemente seamos todos.